萌新认证

按题目要求在群里召唤即可。

d23e1818fd4e4f45901d1a02454dabe6萌新_密码1

密文:

53316C6B5A6A42684D3256695A44566A4E47526A4D5459774C5556375A6D49324D32566C4D4449354F4749345A6A526B4F48303D

提交格式:KEY{XXXXXXXXXXXXXX}首先分析密文,有数字有大写字母,我们先尝试用16进制解码。(16进制解码工具)得到下面一串依旧是密文。

S1lkZjBhM2ViZDVjNGRjMTYwLUV7ZmI2M2VlMDI5OGI4ZjRkOH0=这一眼看上去就是base64加密的密文,我们继续尝试base64解码。(base64解码工具)得到还是密文:

KYdf0a3ebd5c4dc160-E{fb63ee0298b8f4d8}这个密文一看就八九不离十了。先对照题干格式发现有KEY,正好这串密文也有KEY,很明显是栅栏密码,我们把栅栏数设置为2进行解码,得到flag:

KEY{dffb06a33eeeb0d259c84bd8cf146d08-}萌新_密码2

出题人已累,随便敲了几下键盘。。。 rdcvbg 2qase3 6tghu7

flag格式KEY{XXXXXX}这个题我一开始思考了许久,全是字母,又有4个数字,尝试了各种解码都不对,其实按照空格分开对照键盘就能发现,每一组都形成一个圈(第一个近似也是圈吧):

rdcvbg

2qase3

6tghu7得到flag:

KEY{fwy}萌新_密码3

题目名称:我想吃培根

题目描述: -- --- .-. ... . ..--.- .. ... ..--.- -.-. --- --- .-.. ..--.- -... ..- - ..--.- -... .- -.-. --- -. ..--.- .. ... ..--.- -.-. --- --- .-.. . .-. ..--.- -- -- -.. -.. -- -.. -- -.. -- -- -- -.. -.. -.. /-- -.. -- -.. -.. --/ -- -- -- -- -- /-- -.. -.. -- -.. -- /-- -.. -.. --

格式:flag{***********}摩斯密码直接解码(摩斯密码解码工具),得到一串密文:

mmddmdmdmmmdddmdmddmmmmmmmddmdmmddm天真的我直接拿去试,显然是我太天真了。这时我看见题目里面有句话:我想吃培根,不明白什么意思,就去百度了一下培根密码,还真有:

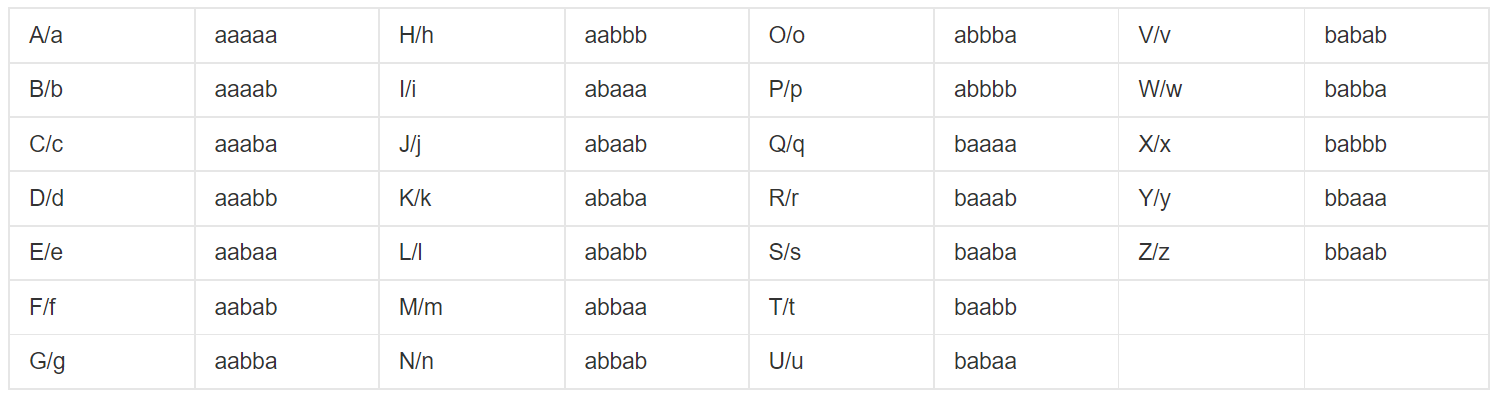

对照了一下,m=a,d=b,解码如下:

guowang得到flag(这里试过小写不对所以全改成了大写):

flag{GUOWANG}萌新 隐写2

Hint

文件的主人喜欢用生日做密码,而且还是个90后。下载附件查看:

这是个加密文件需要密码才能解压缩,题干已经告诉我们他用生日做密码,那么就是纯数字,那我们直接选择用ARCHPR暴力破解。(Advanced Archive Password Recovery 4.54)

得到密码:19981000(这是生日????)

解压后我们打开flag.txt得到flag:

flag{brute_force}萌新 隐写4

Hint

图片这么好看,但是没啥用呦下载附件查看:

解压后打开是个doc文件,打开文件只有一张图片,挪动图片也下面也没有任何信息,我想到了一个好东西:WinHex。

我直接用WinHex打开了这个doc文件,很快就找到了:

得到flag:

flag{word_stega}萌新 密码#4

Hint

比base64还大的baseQW8obWdIWF5FKUFSQW5URihKXWZAJmx0OzYiLg==首先这段密文一看就是base64加密的,所以我们直接解码:

Ao(mgHX^E)ARAnTF(J]f@<6".这一串密文该用什么解码呢?我们考虑题干条件,比base64更大我知道有base85,base92,base100,我们选择用base85解码(base85解码工具),得到明文:

flag{base_base_b拉去尝试发现不对,我按规律自行补全,得到了flag:

flag{base_base_base}结果是正确的。我返回第二段密文,发现<,这代表<,我用替换后的密文解码也得到了正确的flag,这里是因为部分base64解码时不会得到<导致的。

萌新 隐写3

打开文件,呃,肉眼可见的flag:

flag{xinti_gkd}杂项1

小明想给心爱的妹子表白很久,可是不知道怎么开口,你能帮帮小明吗?

已知 md5(表白的话+ctf)=ed400fbcff269bd9c65292a97488168a

提交flag{表白的话}Hint

md5解密网址:http://md5.cn/

解密得到helloctf

helloctf-ctf=hello

提交flag{hello}即可这个就不多说了,我换了原文提供的网站地址,打开之后登录就可以解码了,flag:

flag{hello}杂项2

下载后解压,我们发现是一张图片,图片啥也没有,那我们还是用WinHex来看看有没有什么隐藏信息。果然,翻到最后就看见了我们想要的东西:

得到flag:

flag{ctfshow_im_coming}萌新 杂项3

大家好我是小萌新羽,前不久我的一个朋友给我了一张银行卡,他说里面有一大笔钱,但是他只告诉我他的生日是九七年十月一日,你能帮我猜猜他的银行卡密码是多少吗,哦对,这个朋友有个小名叫小五。

flag格式:flag{银行卡密码}根据常识,银行卡密码6位数,按照题目提示,刚好5位数:97101,还有一位便是最后提到的5,所以flag:

flag{971015}杂项4

小明心爱的图片在压缩包中,可是小明夜深人静的时候,孤枕难眠,想打开图片排遣寂寞,可是忘记了密码了,小明依稀记得9位的密码都是数字,前3位是372,你能帮助小明吗?

工具地址:https://www.lanzoui.com/i9h29li

flag{372XXXXXX}

题目说的很明确了,全数字,那就直接ARCHPR暴力破解吧(也可以选择掩码破解,输入掩码372??????)。得到密码:372619038,所以flag:

flag{372619038}小小吐槽:这文件我解压打开后是一个txt文件,里面又是一串flag,也不知道能不能用(flag{ctfshow_good}),不过小明用这个派遣寂寞也是我没想到的😋

杂项5

小明如愿以偿的打开了压缩包,可是眼前的文字自己只能认识FBI,其他的都不认识,而且屏幕出现了一句话,你能帮小明找到这句话的意思吗?

下载文件发现打不开,这里直接加个.txt后缀就能打开了,打开之后得到下面信息:

小明如愿以偿的打开了压缩包,可是眼前的文字自己只能认识FBI,其他的都不认识,而且屏幕出现了一句话,你能帮小明找到这句话的意思吗?

FBI No under 18

i was always Fond of visiting new scenes, and observing strange characters and manners. even when a mere chiLd i began my travels, and made mAny tours of discovery into foreiGn {parts and unknown regions of my native City, to the frequent alarm of my parents, and The emolument of the town-crier. as i grew into boyhood, i extended the range oF my obServations. my holiday afternoons were spent in rambles about tHe surrounding cOuntry. i made myself familiar With all its places famous in history or fable. i kNew every spot where a murder or robbery had been committed, or a ghost seen. i visited the neighboring villages, and added greatly to my stock of knowledge,By noting their habits and customs, and conversing with their sages and great men.}我们可以看到下面这段文字里面会莫名其妙出现一个大写字母,我们写个python代码来输出所有大写字母和{}符号:

texts='i was always Fond of visiting new scenes, and observing strange characters and manners. even when a mere chiLd i began my travels, and made mAny tours of discovery into foreiGn {parts and unknown regions of my native City, to the frequent alarm of my parents, and The emolument of the town-crier. as i grew into boyhood, i extended the range oF my obServations. my holiday afternoons were spent in rambles about tHe surrounding cOuntry. i made myself familiar With all its places famous in history or fable. i kNew every spot where a murder or robbery had been committed, or a ghost seen. i visited the neighboring villages, and added greatly to my stock of knowledge,By noting their habits and customs, and conversing with their sages and great men.}'

for text in texts:

if text.isupper() == True or text == '{' or text == '}':

print(text,end='')输出:

FLAG{CTFSHOWNB}这个格式一看就是flag了。

杂项6

小明的压缩包又忘记密码了?他去电脑维修店去修,人家扔出来说这个根本就没有密码,是个假密码。小明懵了,明明有密码的啊,你能帮帮小明吗?

下载压缩包,解压显示要输入密码,这里涉及到了zip的伪加密,我们用WinHex打开这个压缩包,我们找到50 4B 05 06,后面的01便是伪加密,我们只需要把它改成00,保存后重新打开解压,不需要输入密码了,打开文件,打开flag.txt文件,拿到flag:

flag{c_t_f_s_h_o_w}杂项7

小明小心翼翼的打开压缩包,竟然是个图片,什么鬼?

要是图片能继续往长一点该多好啊,小明暗暗的想。

你能帮小明完成这个朴素的梦想吗?

解压之后看到图片(😋 ),我们根据题目提示猜到需要把图片变长,依然是WinHex打开,第二行前8个数00 00 01 6D表示图片宽度,后8个数00 00 01 85表示高度,我们更改高度值为00 00 02 85,我们保存修改后重新打开图片就能在图片底部看见flag了(图片懂得都懂就不贴了):

flag{beautiful}杂项8

小明看完图片老脸一红,心想,我女朋友能有这么瘦就好了。

下载文件解压,是一张看不清的图片,题干说要瘦下来,那我们就参考上一题,这次把宽度改小至00 00 02 0C,再打开图片就显示出flag了:

flag{you_are_very_well}杂项10

小明决定不看小姐姐了,摘掉800度的眼镜,望向这个图片。

点击打开图片,我们缩小图片再拿远看,看见“我好喜欢你”,猜测这就是flag,输入果然:

flag{我好喜欢你}杂项11

小明:怎么又说我???

工具地址:https://www.lanzoui.com/i9hm2di

打开链接是个图片,下载这张图片,打开发现啥也没有,用stegsolve查看图片:

猜测里面隐藏了一个二维码,我们打开题目给的工具,seek下载的图片,保存为jpg格式得到下图:

使用扫码工具QR Research扫描这个二维码得到信息:

如果直接打开链接发现是ctfshow的主页,我们注意到后面这串请求,看起来像base64加密,我们拿去解密一下,得到了flag:

flag{战神归来发现自己儿子在刷题,一怒之下召唤10万将士来报仇}小小吐槽:这flag似乎有点中二呀

隐写1

小明决定洗心革面学隐写了

下载这张图片,发现打不开,我们用WinHex打开这个png图片,正常的png图片的文件头是89 50 4E 47,但是这里是99 50 4E 47

显然文件头错误了,改成正确格式后打开图片得到flag:

flag{zhe_ci_meiyou_ctfshow}隐写2

小明:???

工具:https://www.lanzoui.com/i9hm2di

下载图片,使用提供的工具打开,seek后输出jpg文件,发现打不开,用WinHex打开文件,发现flag:

flag{202cb962ac59075b964b07152d234b70}萌新隐写5

下载txt文件后打开没有信息,但是有一串看不懂的中文,用WinHex打开,看见这串中文已经转换为了字符串:

MZWGCZZINBQW6X3KNF2V6YTVL54W63THL5RDGMS7FE======尝试用base64解码没解出来,那就用base32再试(base32解码工具),得到flag:

flag(hao_jiu_bu_yong_b32_)萌新隐写6

题目地址:https://www.lanzoui.com/i9qmffc下载下来之后发现是一段音频,打开音频,如果带耳机听会听见左耳机在中间段出现了电报音,猜测为摩斯密码,记录下来:

--/··-/--··/··/-·-/··/···/--·/-----/-----/-··摩斯密码解码工具解码获得:

muzikisg00d所以flag:

flag{muzikisg00d}当然,正常来说我们应该用工具分析一下波形图。我们使用Audacity工具,打开后我们明显看见左声道是摩斯电码,按照长短记录得到摩斯密码。

小白的CTF之旅~

如若转载,请注明出处:https://he.tld1027.com/2022/08/14/ctfshow_%e8%90%8c%e6%96%b0-writeup/

川公网安备 51070302110564号

川公网安备 51070302110564号

共有 0 条评论